ddos

توسط Fateme Zahra

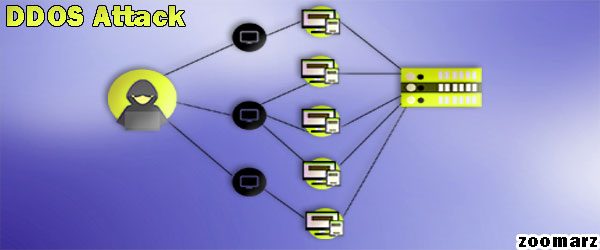

حملات Dos و DDos یکی از خطرناک ترین و جدیدترین حملاتی است که در بستر اینترنت انجام میشود. DDoS مخفف چیست؟ کلمه ddos مخفف عبارت Distributed Denial of Service است و هدف از این حملات خراب کردن سرویس مورد نظر نیست بلکه شبکه و سرور مورد نظر را وادار به ناتوانی در ارائه سرویس عادی با هدف قرار دادن پهنای باند شبکه یا اتصال پذیری مینماید. این حملات با ارسال بستههای داده به قربانی انجام میشود که شبکه یا ظرفیت پردازشی قربانی را غرق در بستههای اطلاعاتی میکند و مانع دستیابی کاربران و مشتریان به سرویس میشود.

مهمترین تفاوت حملات dos و ddos این است که حمله به جای آنکه از یک نقطه متمرکز انجام شود از مکانهای مختلفی انجام میشود. به این نوع حمله، انکار سرویس توزیع شده (DDoS) میگویند.

سازمانها و زیرساختهای ارتباطی اگر از مکانیزمهای دفاعی استفاده نکرده باشند بسته به شدت حمله ممکن است در چند دقیقه یا چند ساعت قادر به پاسخگویی به درخواستهای کاربران نباشند. و شرکتهایی که مکانیزمهای دفاعی برای مقابله با این حمله ارایه میکنند در این زمینه با محدودیتهای ظرفیتی روبرو هستند.

در یک حمله ddos به دلیل اینکه تعداد درخواستهای ارسالی از جانب هر ماشین حملهکننده، کمتر از بردار حمله DoS است، تشخیص ترافیک حملهکنندگان سختتر میشود. علاوه بر این، ضریب خطا در شناسایی درست ماشینهایی که ترافیک مخرب را تولید میکنند زیاد است، به همین دلیل اگر ترافیک یک ماشین به اشتباه مخرب شناسایی شود، دسترسی کاربر به یک سرویس یا سایت قطع میشود.

انواع حملات ddos چیست؟

حملات حجمی یا Volumetric: روش این نوع حمله از کار انداختن زیرساخت شبکه با استفاده از اشغال کل پهنای باند شبکه است. رایج ترین نوع حملات ddos از نوع حجمی هستند.

حملات بر پایه TCP: در این روش با سو استفاده از حالت Stateful طبیعی پروتکل TCP، منابع سرورهای Load-Balancer و فایروالها مختل میشوند.

حملات لایهی برنامههای کاربردی یا حملات Application Layer: در این روش به قسمتی از یک برنامه کاربردی یا سرویس لایه هفتم حمله میشود.

حملات جدیدی که از ترکیب هر سه روش و افزایش مدت زمان و مقیاس استفاده میکنند، در حال افزایش هستند.

ساختار حملات DDos

۱.مهاجم واقعی (Attacker) در حملات ddos

اتکر چیست؟ کاربر مخربی است که بسته های DDoS را به سمت سیستم قربانی هدایت میکند.

۲.منظور از گردانندگان یا اربابان (Handlers) در حملات داس چیست ؟

سیستمی است که کاربر مخرب از طریق آن سرورهایی که بستههای DDoS ارسال میکنند را هدایت میکند. نرم افزارهایی برروی این سیستمها نصب است که میتوانند Agentها را هدایت کنند.

۳.عاملها (Agents or Zombies)

سیستمهایی هستند که برنامه ی خاصی روی انها نصب است و مسئول ارسال بستههای DDoS به سمت قربانی است. این سیستمها برای جلوگیری ار ردیابی حمله کننده در خارج از شبکه ی آنها و همچنین سیستم قربانی قرار میگیرد.

مراحل آماده سازی حملات دیداس

۱.انتخاب عاملها برای حمله دیداس

مهاجم عاملهایی را که حمله را انجام خواهند داد انتخاب میکند. لازم است این ماشینها دارای آسیب پذیریهایی باشند تا مهاجم بتواند کنترل آنها را در دست بگیرد. همچنین باید دارای منابع فراوان باشند تا بتوانند جریان های حمله قوی تولید کنند.

۲.سازش ddos

مهاجم از حفرههای امنیتی و آسیب پذیریهای ماشینهای عامل استفاده کرده و کد حمله را میکارد. به علاوه سعی میکند کد را از کشف و غیرفعال سازی محافظت کند. مالکان و کاربران این عاملها معمولاً اطلاع ندارند که سیستمشان با مهاجم سازش نموده و جزوی از یک حمله DDoS خواهد بود. هنگام شرکت در این نوع حمله، هر برنامه عامل تنها از مقدار کمی از منابع (هم در حافظه و هم در پهنای باند) استفاده میکند، به طوری که کاربران کامپیوترها کمترین تغییر را در کارایی احساس کنند.

۳.ارتباط در ddos attack

مهاجم با گردانندهها ارتباط برقرار میکند تا تشخیص دهد کدام عامل ها بالا بوده و در حال اجرا هستند، زمانی که حمله را زمانبندی میکند یا عامل ها را ارتقامی دهد بسته به اینکه چگونه مهاجم شبکه حمله را پیکربندی میکند، عامل ها میتوانند یاد بگیرند که با یک یا چند گرداننده ارتباط برقرار کنند. ارتباط بین مهاجم و گرداننده و بین گرداننده و عامل ها میتواند توسط پروتکل های TCP، UDP یا ICMP صورت پذیرد.

۴.شروع حمله ddos

در این مرحله مهاجم دستور آغاز حمله را میدهد. قربانی، مدت زمان حمله و نیز ویژگی های خاص حمله از قبیل نوع، TTL، تعداد پورت ها و … میتواند تنظیم شود. تنوع خصوصیات بسته های حمله میتواند برای مهاجم به منظور جلوگیری از کشف حمله مفید باشد.

ابزارهای مورد استفاده در حمله دیداس

۱-TRINOO در حمله ddos

۲-TFN

۳-Stacheldraht

مشکلات دفاع در برابر DDoS چیست؟

۱.فیلترینگ ورودی (Ingress Filtering)

۲.فیلترینگ IP بر اساس تاریخچه (History–base Ip filtering)

۳.تغییر آدرس IP

۴.Load balancing

۵.Honeypots

۶.تحلیل الگوهای گرافیکی حمله dos

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402