UDP چیست؟

توسط Fateme Zahra

پروتکل User Datagram یا UDP یک پروتکل ارتباطی است که در سراسر اینترنت برای ارسالهای حساس به زمان مانند پخش ویدیو یا جستجوی DNS استفاده میشود. این اجازه می دهد تا داده ها خیلی سریع منتقل شوند، اما همچنین می تواند باعث گم شدن بسته ها در حمل و نقل شود - و فرصت هایی برای بهره برداری در قالب حملات DDoS ایجاد کند.

این پروتکل چگونه کار می کند؟

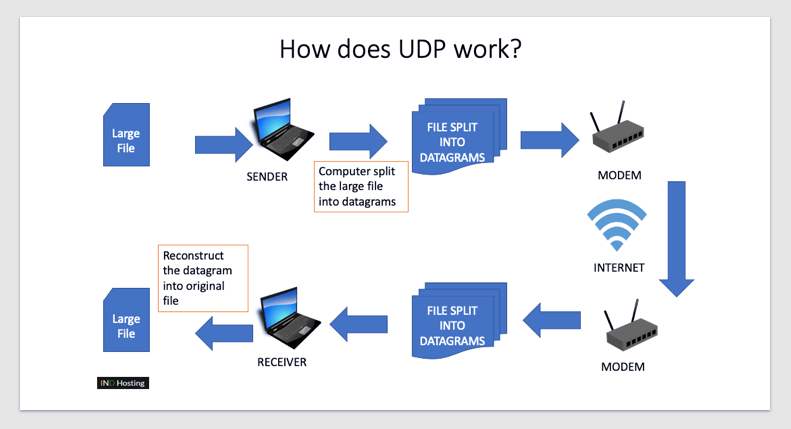

مانند همه پروتکل های شبکه، این پروتکل یک روش استاندارد برای انتقال داده ها بین دو کامپیوتر در یک شبکه است. در مقایسه با پروتکلهای دیگر، UDP این فرآیند را به روشی ساده انجام میدهد: بستهها (واحدهای انتقال داده) را مستقیماً به رایانه مورد نظر ارسال میکند، بدون اینکه ابتدا یک اتصال برقرار کند، ترتیب بستههای مذکور را نشان دهد، یا بررسی کند که آیا آنها مطابق با هدف رسیدهاند یا خیر. (بستههای آن به عنوان «دادهگرام» شناخته میشوند.)

چه نوع خدماتی به UDP متکی است؟

UDP معمولاً در ارتباطات حساس به زمان استفاده می شود که در آن رها کردن بسته ها بهتر از انتظار است. ترافیک صوتی و تصویری با استفاده از این پروتکل ارسال میشود، زیرا هم به زمان حساس هستند و هم برای مدیریت مقداری از دست دادن طراحی شدهاند. به عنوان مثال VOIP (صدا از طریق IP)، که توسط بسیاری از خدمات تلفن مبتنی بر اینترنت استفاده می شود، از طریق این پروتکل عمل می کند.

این همچنین UDP را به پروتکل ایده آل برای بازی های آنلاین تبدیل می کند. به طور مشابه، از آنجایی که سرورهای DNS هر دو باید سریع و کارآمد باشند، با این پروتکل نیز کار می کنند.

UDP چگونه در حملات DDoS استفاده می شود؟

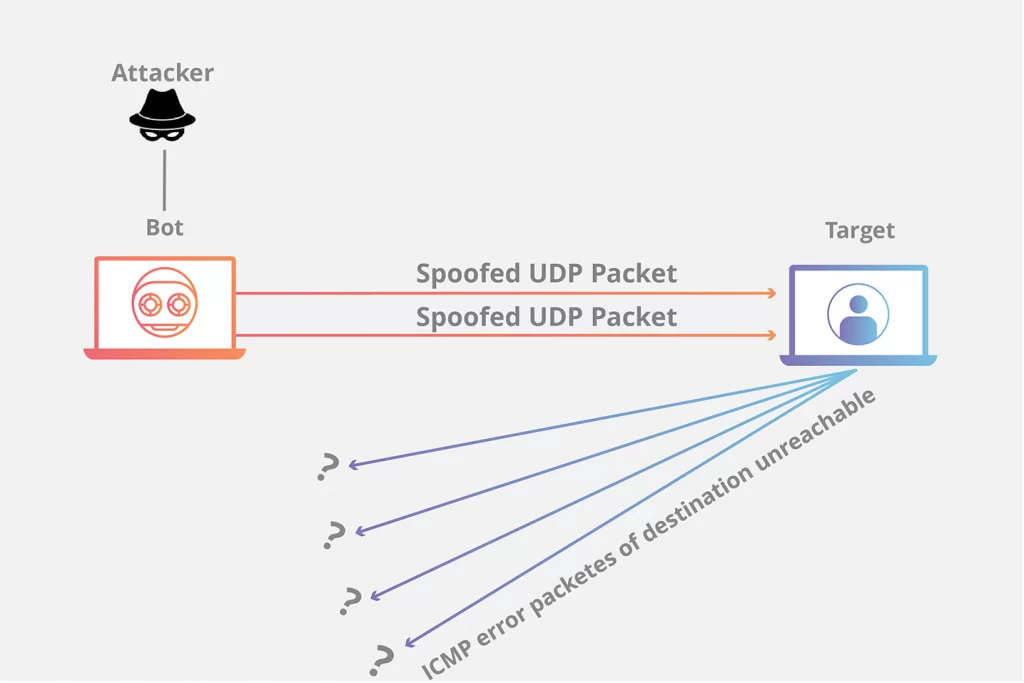

این پروتکل می تواند برای اهداف مخرب مورد سوء استفاده قرار گیرد. از آنجایی که این پروتکل نیازی به دست دادن ندارد، مهاجمان میتوانند بدون دریافت مجوز از سرور برای شروع ارتباط، سرور مورد نظر را با ترافیک UDP «سیل» کنند.

یک حمله سیل معمولی UDP تعداد زیادی دیتاگرام UDP را به پورت های تصادفی رایانه مورد نظر خود ارسال می کند.

سازمان ها می توانند با روش های مختلف در برابر حملات سیل UDP دفاع کنند. یکی محدود کردن نرخ پاسخ بستههای ICMP است، اگرچه این رویکرد میتواند بستههای قانونی را نیز فیلتر کند. روش دیگر دریافت و پاسخگویی به ترافیک UDP از طریق شبکه واسطه ای از مراکز داده توزیع شده بسیار است و از غرق شدن یک سرور منشاء با درخواست های جعلی جلوگیری می کند.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402