smurf attacks

توسط Fateme Zahra

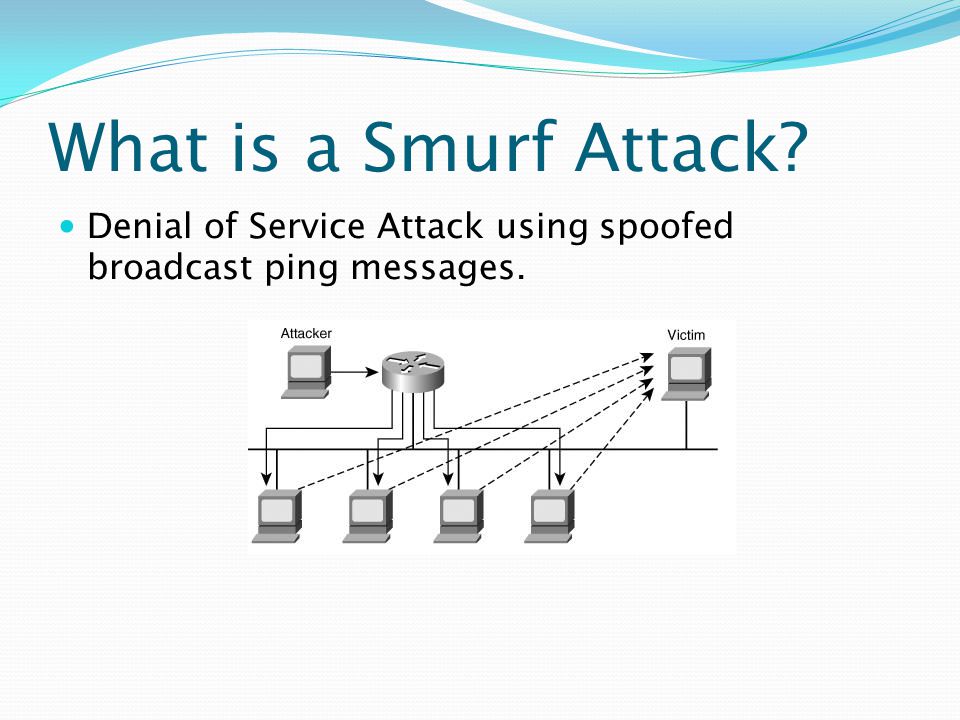

Smurf یک حمله انکار سرویس (DDoS) توزیع شده در لایه شبکه است که نام آن از بدافزار DDoS.Smurf گرفته شده است که اجرای آن را امکان پذیر می کند.

حملات Smurf تا حدودی شبیه به ping flood هستند، زیرا هر دو با ارسال مجموعهای از بستههای درخواست ICMP Echo انجام میشوند. با این حال، بر خلاف پینگ سیل معمولی، Smurf یک بردار حمله تقویتی است که با بهرهبرداری از ویژگیهای شبکههای پخش، پتانسیل آسیب خود را افزایش میدهد.

شرح حمله smurf

در یک سناریوی استاندارد، میزبان A یک درخواست ICMP Echo (پینگ) را به میزبان B می فرستد و یک پاسخ خودکار را آغاز می کند. مدت زمانی که طول می کشد تا یک پاسخ به دست آید به عنوان اندازه گیری فاصله مجازی بین دو میزبان استفاده می شود.

در یک شبکه پخش IP، یک درخواست پینگ برای هر میزبان ارسال میشود و هر یک از گیرندگان را وادار به پاسخ میکند. با حملات Smurf، عاملان از این عملکرد برای تقویت ترافیک حمله خود استفاده می کنند.

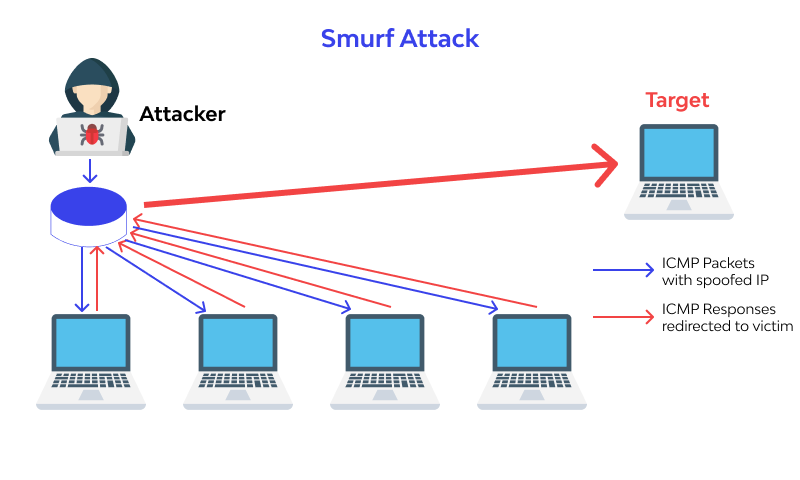

سناریوی حمله اسمورف را می توان به صورت زیر تقسیم کرد:

بدافزار Smurf برای ایجاد یک درخواست جعلی اکو حاوی IP منبع جعلی، که در واقع آدرس سرور هدف است، استفاده میشود.

درخواست به یک شبکه پخش IP میانی ارسال می شود.

درخواست به تمام میزبان های شبکه در شبکه منتقل می شود.

هر میزبان یک پاسخ ICMP را به آدرس منبع جعلی ارسال می کند.

با ارسال پاسخ های ICMP کافی، سرور مورد نظر پایین می آید.

ضریب تقویت حمله اسمورف با تعداد میزبان ها در شبکه میانی ارتباط دارد. به عنوان مثال، یک شبکه پخش IP با ۵۰۰ هاست، ۵۰۰ پاسخ برای هر درخواست جعلی Echo تولید می کند. به طور معمول، هر یک از تکیه ها به همان اندازه درخواست پینگ اصلی است.

لازم به ذکر است که در هنگام حمله، سرویس در شبکه میانی احتمالاً کاهش می یابد.

این امر علاوه بر نشان دادن شهروندی اینترنتی خوب، باید اپراتورها را تشویق کند تا از مشارکت ناخواسته در حملات Smurf شبکههای خود جلوگیری کنند.

برای انجام این کار می توانید:

پخش های IP-directed در روتر خود را غیرفعال کنید.

سیستم عامل خود را مجدداً پیکربندی کنید تا پاسخ های ICMP به درخواست های پخش IP مجاز نباشد.

فایروال محیطی را مجدداً پیکربندی کنید تا پینگ هایی که از خارج از شبکه شما منشاء می گیرند، ممنوع شود.

روش های کاهش

کاهش حمله Smurf به ترکیبی از تامین بیش از حد ظرفیت (CO) و وجود خدمات فیلتر برای شناسایی و مسدود کردن پاسخهای غیرقانونی ICMP متکی است.

Infrastructure Protection، یکی از راهحلهای کاهش DDoS Imperva، از مسیریابی BGP برای هدایت تمام ترافیک ورودی از طریق شبکهای جهانی از مراکز اسکراب استفاده میکند.

از طریق بازرسی ترافیک ورودی، همه بستههای غیرقانونی - از جمله پاسخهای ICMP ناخواسته - در خارج از شبکه شما شناسایی و مسدود میشوند.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402