man in the middle attacks

توسط Fateme Zahra

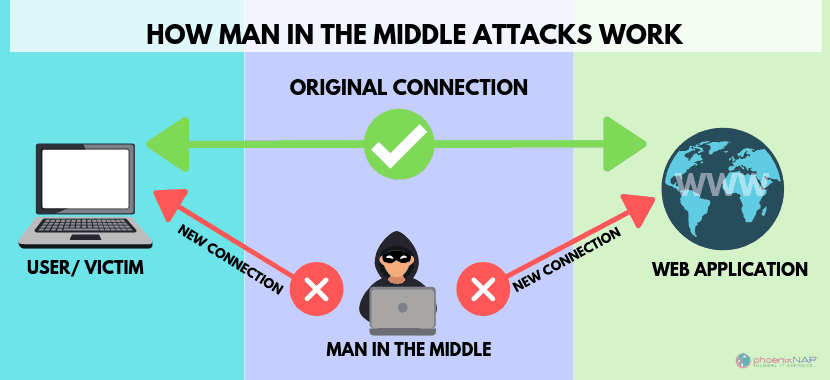

حمله man in the middle یک اصطلاح کلی برای زمانی است که مرتکب خود را در یک مکالمه بین یک کاربر و یک برنامه قرار می دهد - چه برای استراق سمع و چه برای جعل هویت یکی از طرفین، که به نظر می رسد یک تبادل عادی اطلاعات است. در جریان است.

هدف از حمله، سرقت اطلاعات شخصی، مانند اعتبار ورود، جزئیات حساب و شماره کارت اعتباری است. هدف ها معمولاً کاربران برنامه های مالی، مشاغل SaaS، سایت های تجارت الکترونیک و سایر وب سایت هایی هستند که ورود به سیستم در آنها ضروری است.

اطلاعات بهدستآمده در طول حمله میتواند برای اهداف بسیاری، از جمله سرقت هویت، انتقال وجه تایید نشده یا تغییر غیرقانونی رمز عبور استفاده شود.

علاوه بر این، می توان از آن برای به دست آوردن جای پایی در داخل یک محیط امن در طول مرحله نفوذ یک حمله تهدید مداوم پیشرفته (APT) استفاده کرد.

به طور کلی، حمله MITM معادل این است که یک پستچی صورت حساب بانکی شما را باز می کند، جزئیات حساب شما را می نویسد و سپس پاکت را دوباره مهر می کند و آن را به درب منزل شما تحویل می دهد.

اجرای موفق MITM دارای دو مرحله مجزا است: رهگیری و رمزگشایی.

رهگیری

اولین مرحله ترافیک کاربر را از طریق شبکه مهاجم قبل از رسیدن به مقصد مورد نظر خود رهگیری می کند.

رایج ترین (و ساده ترین) راه برای انجام این کار، حمله غیرفعال است که در آن مهاجم، هات اسپات های رایگان و مخرب WiFi را در دسترس عموم قرار می دهد. معمولاً به گونه ای نامگذاری می شوند که با مکان آنها مطابقت دارد، آنها با رمز عبور محافظت نمی شوند. هنگامی که قربانی به چنین نقطهای متصل میشود، مهاجم در هر تبادل اطلاعات آنلاین، دید کامل را به دست میآورد.

مهاجمانی که مایل به اتخاذ رویکرد فعال تری برای رهگیری هستند ممکن است یکی از حملات زیر را انجام دهند:

جعل IP شامل یک مهاجم است که با تغییر هدر بسته ها در یک آدرس IP، خود را به عنوان یک برنامه پنهان می کند. در نتیجه، کاربرانی که تلاش می کنند به URL متصل به برنامه دسترسی پیدا کنند، به وب سایت مهاجم فرستاده می شوند.

جعل ARP فرآیند پیوند دادن آدرس MAC مهاجم با آدرس IP یک کاربر قانونی در یک شبکه محلی با استفاده از پیامهای ARP جعلی است. در نتیجه، داده های ارسال شده توسط کاربر به آدرس IP میزبان در عوض به مهاجم منتقل می شود.

جعل DNS، همچنین به عنوان مسمومیت کش DNS شناخته می شود، شامل نفوذ به سرور DNS و تغییر رکورد آدرس وب سایت می شود. در نتیجه، کاربرانی که تلاش می کنند به سایت دسترسی پیدا کنند، توسط رکورد DNS تغییر یافته به سایت مهاجم فرستاده می شوند.

رمزگشایی

پس از رهگیری، هر ترافیک SSL دو طرفه باید بدون هشدار به کاربر یا برنامه رمزگشایی شود. تعدادی روش برای رسیدن به این هدف وجود دارد:

جعل HTTPS پس از انجام درخواست اتصال اولیه به یک سایت امن، یک گواهی ساختگی به مرورگر قربانی ارسال می کند. این یک اثر انگشت دیجیتال مرتبط با برنامه در معرض خطر را در خود دارد که مرورگر آن را مطابق فهرست موجود از سایتهای مورد اعتماد تأیید میکند. سپس مهاجم می تواند به هر داده ای که قربانی وارد کرده است، قبل از اینکه به برنامه منتقل شود، دسترسی پیدا کند.

SSL BEAST (سوء استفاده مرورگر در برابر SSL/TLS) آسیبپذیری TLS نسخه ۱.۰ در SSL را هدف قرار میدهد. در اینجا، رایانه قربانی به جاوا اسکریپت مخرب آلوده می شود که کوکی های رمزگذاری شده ارسال شده توسط یک برنامه وب را رهگیری می کند. سپس زنجیره بلوک رمز برنامه (CBC) به خطر می افتد تا کوکی ها و توکن های احراز هویت آن رمزگشایی شود.

ربودن SSL زمانی اتفاق میافتد که مهاجم کلیدهای احراز هویت جعلی را به کاربر و برنامه در طول یک دست دادن TCP ارسال میکند. این یک اتصال ایمن به نظر میرسد را تنظیم میکند که در واقع، مرد وسط کل جلسه را کنترل میکند.

حذف SSL یک اتصال HTTPS به HTTP را با رهگیری تأیید اعتبار TLS ارسال شده از برنامه به کاربر کاهش می دهد. مهاجم یک نسخه رمزگذاری نشده از سایت برنامه را برای کاربر ارسال می کند در حالی که جلسه ایمن با برنامه را حفظ می کند. در همین حال، کل جلسه کاربر برای مهاجم قابل مشاهده است.

پیشگیری از حمله man in the middle

مسدود کردن حملات MITM به چندین مرحله عملی از جانب کاربران و همچنین ترکیبی از روشهای رمزگذاری و تأیید برای برنامهها نیاز دارد.

برای کاربران، این به این معنی است:

اجتناب از اتصالات WiFi که دارای رمز عبور نیستند.

توجه به اعلانهای مرورگر که یک وبسایت را ناامن گزارش میکنند.

خروج فوراً از یک برنامه ایمن در زمانی که از آن استفاده نمی شود.

عدم استفاده از شبکه های عمومی (به عنوان مثال، کافی شاپ ها، هتل ها) هنگام انجام تراکنش های حساس.

برای اپراتورهای وبسایت، پروتکلهای ارتباطی ایمن، از جمله TLS و HTTPS، با رمزگذاری قوی و احراز هویت دادههای ارسالشده، به کاهش حملات جعل کمک میکنند. انجام این کار از رهگیری ترافیک سایت جلوگیری می کند و رمزگشایی داده های حساس مانند توکن های احراز هویت را مسدود می کند.

بهترین روش برای برنامهها استفاده از SSL/TLS برای ایمن کردن هر صفحه از سایتشان و نه فقط صفحاتی که کاربران را ملزم به ورود به سیستم میکنند، در نظر گرفته میشود. انجام این کار به کاهش احتمال سرقت کوکیهای جلسه از کاربر در حال مرور یک صفحه ناامن توسط مهاجم کمک میکند.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402