IP Address Sweep چیست؟

توسط Fateme Zahra

ما قصد داریم، در این مقاله به بررسی IP Address Sweep از تمامی جانبه های پردازیم. با ما در بیرهاستینگ همراه باشید.

جابجایی آدرس زمانی اتفاق میافتد که یک آدرس IP منبع، تعداد از پیش تعریفشده بستههای ICMP را در یک بازه زمانی از پیش تعریفشده به میزبانهای مختلف ارسال کند. اسکن پورت زمانی اتفاق میافتد که یک آدرس IP منبع، بستههای IP حاوی بخشهای TCP SYN را به تعداد از پیش تعریفشده پورتهای مختلف در یک آدرس IP مقصد در یک بازه زمانی از پیش تعریفشده ارسال میکند

درک شناسایی شبکه با استفاده از گزینه های IP

استاندارد IP RFC 791، پروتکل اینترنت، مجموعه ای از گزینه ها را برای ارائه کنترل های مسیریابی ویژه، ابزارهای تشخیصی و امنیت مشخص می کند.

RFC 791 بیان میکند که این گزینهها برای ارتباطات غیرضروری هستند و در واقعیت، به ندرت در سرصفحههای بسته IP ظاهر میشوند. این گزینه ها بعد از آدرس مقصد در سربرگ بسته IP ظاهر می شوند،

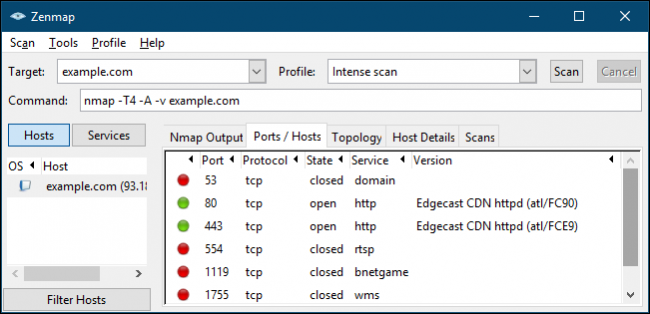

پورت اسکن

اسکن کردن پورت فرآیند بررسی پورت های باز بر روی کامپیوتر قربانی است. در واقع با دستور چک کردن پورت های باز کامپیوتر قربانی، وی را طعمه برای هک قرار می دهد ، در فرآیند port scanning شخص حمله کننده به پورت های TCP و UDP مختلف متصل شده و سعی می کند لیستی از اسکن پورت های باز که در حالت listen هستند را پیدا کند. این کار درست شبیه به دزدی است که به دنبال درب های باز یک خانه می گردد. ما در این مقاله با آموزش جلو گیری از پورت اسکن (Port Scan) تلاش می کنیم تا بتوانید امنیت سیستم خود را بالا ببرید .

در اول کار باید بگویم که قطعا یک راهکار جامع و کامل برای جلوگیری از Port Scan شدن وجود ندارد و هنوز روش قطعی برای اینکار معرفی نشده است . تنها روشهایی که عنوان می شود احتمال بروز Port Scan بر روی سیستم های شما را کاهش می دهد. اگر بخواهیم رک صحبت کنیم وقتی شما یک فایروال Statefull با قابلیت های IDS و IPS و نوشتن Rule های پیشرفته نداشته باشید که بخواهید ترافیک ورودی به سیستم را تجزیه و تحلیل کنید تقریبا کار خاصی در برابر پورت اسکن شدن نمی توانید انجام بدهید مگر اینکه امنیت پورت ها و سرویس های خودتان را بیشتر کنید .

برای جلوگیری از پورت اسکن شدن چه کار های باید انجام داد ؟

یکی از مهمترین روش هایی که برای محدود سازی اعلام اطلاعات توسط سیستم هدف انجام می شود بستن سرویس ها و پورت های غیر ضروری در سرور مورد نظر است ، در واقع فرآیندی که ما آن را معمولا به عنوانOS Hardening یا Firewall Hardening می شناسیم در اینجا می تواند به ما کمک کند. زمانیکه شما یک وب سرور دارید از بیرون فقط باید پورت http و پورت https باز باشد و ننه چیز اضافه ای ، مگر اینکه سرویس اضافه ای ارائه می دهید.

در سیستم عامل های خانواده Linux و Unix ساده ترین راهکاری که می توانید با استفاده از آن پورت ها و سرویس های غیر ضروری را از دیده شدن بصورت عمومی محافظت کنید ویرایش کردن فایل //etc//inetd.conf است.

همچنین شما می توانید با ویرایش فایل //etc//init.d به همراه تغییر runlevel که برای سیستم شما مناسب است کمی امنیت سیستم خودتان را بالاتر ببرید. تمامی سرویس های غیر ضروری و نرم افزارهای غیر ضروری را از روی سیستم عامل حذف کنید . همچنین در خانواده لینوکس مطمئن شوید که سیستم عامل شما در حالت گرافیکی یا X11 سرویسی ارائه نمی کند. در واقع یکی از آسیب پذیری هایی که حالت X11 در اینگونه سیستم عامل ها دارد این است که سرویس های خودش را بدون توجه به اینکه شما login شده اید یا خیر broadcast می کند .

در سیستم عامل های خانواده ویندوز نیز تلاش کنید از قسمت Windows Firewall فقط ترافیک پورت های مجاز بر روی سیستم را در حالت Inbound بصورت Allow قرار دهید و باقی ترافیک را Block کنید . از طرفی از قسمت Roles and Features در ویندوز های سرور و کلاینت می توانید سرویس های غیر ضروری را غیرفعال یا حذف کنید .

راهکار دیگری که برای سیستم عامل های خانواده Unix وجود دارد پیاده سازی و استفاده از TCP Wrapper است . البته در صورتیکه امکان استفاده از آن وجود داشته باشد . TCP Wrapper ها این انعطاف پذیری را به مدیر سیستم می دهد که دسترسی یا عدم دسترسی به یک پورت یا یک سرویس را بر اساس آدرس IP یا Domain Name درخواستی صادر یا مسدود کند. البته TCP Wrapper ها در کنار تنظیمات inetd.conf هستند که نتیجه مناسبی خواهند داشت .

مراحل بالا بردن امنیت در مقابل پورت اسکن

- از فایروال های سخت افزاری بروز با ماژول های IDS و IPS استفاده کنید .

- Firmware فایروال خود را همیشه به آخرین نسخه بروز رسانی کنید .

- پورت ها و سرویس های غیر ضروری را بر روی فایروال سیستم عامل غیر فعال کنید .

- سیستم عامل خود را همیشه بروز نگه دارید .

- از سیستم های تشخیص و جلوگیری از نفوذ استفاده کنید .

- از درست پیاده سازی شدن روترهای Source Routing و مکانیزم های مقابله با جعل IP مطمئن شوید .

- سیستم خود را با روش های مختلف تست و اسکن کنید .

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402