Delay-Tolerant Networks چیست؟

توسط Ali Raghimi

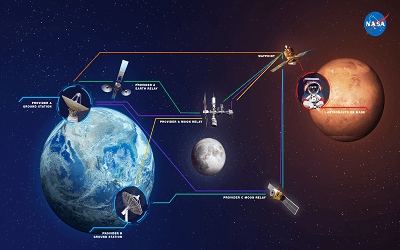

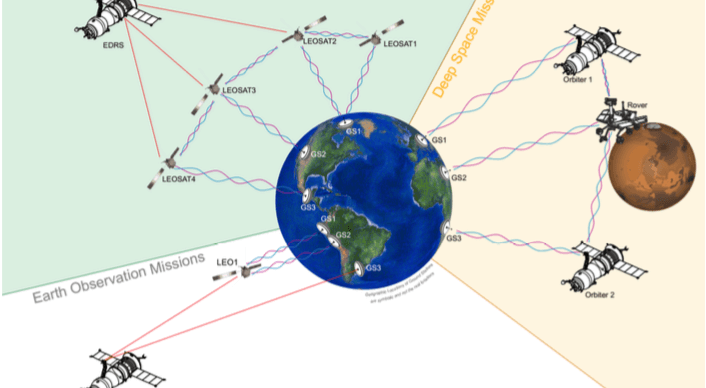

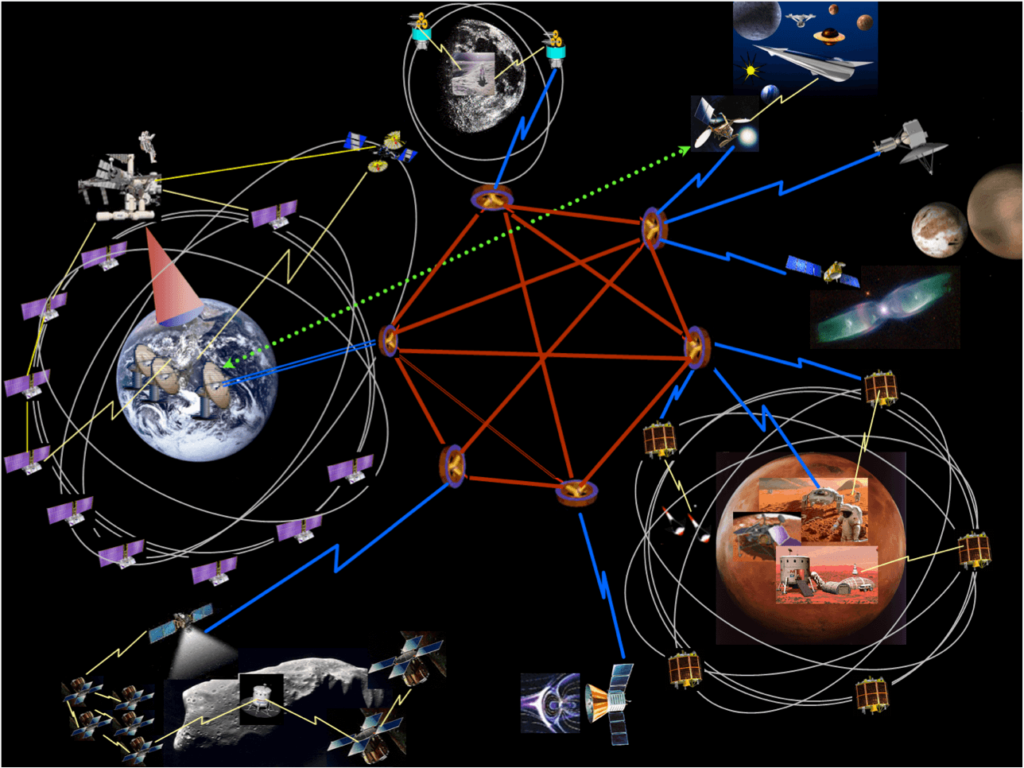

Delay-Tolerant Networks (DTN) رویکردی به معماری شبکه کامپیوتری است که به دنبال رسیدگی به مسائل فنی در شبکههای ناهمگن است که ممکن است فاقد اتصال مداوم شبکه باشند. نمونههایی از این شبکهها آنهایی هستند که در محیطهای سیار یا شدید زمینی یا شبکههای برنامهریزی شده در فضا کار میکنند.

اخیراً، اصطلاح شبکههای متحمل اختلال در ایالات متحده به دلیل حمایت DARPA که بسیاری از پروژههای DTN را تأمین مالی کرده است، رایج شده است. اختلال ممکن است به دلیل محدودیت برد رادیویی بی سیم، پراکندگی گره های متحرک، منابع انرژی، حمله و نویز رخ دهد.

تاریخچه

در دهه ۱۹۷۰، به دلیل کاهش اندازه رایانه ها، محققان شروع به توسعه فناوری برای مسیریابی بین مکان های غیر ثابت رایانه کردند. در حالی که زمینه مسیریابی موقت در سراسر دهه ۱۹۸۰ غیرفعال بود، استفاده گسترده از پروتکلهای بیسیم در دهه ۱۹۹۰ این حوزه را تقویت کرد، زیرا شبکههای موقتی موبایل (MANET) و شبکههای موقت خودرو به منابع مورد علاقه تبدیل شدند.

همزمان با (اما جدا از) فعالیتهای MANET، دارپا به ناسا، MITER و دیگران برای توسعه پیشنهادی برای اینترنت بین سیارهای (IPN) کمک مالی کرده بود. پیشگام اینترنت، معماری اولیه IPN را توسعه دادند که به ضرورت فناوریهای شبکهای مربوط میشود که میتواند با تأخیرهای قابلتوجه و اختلال بستههای ارتباطات در اعماق فضا مقابله کند. در سال ۲۰۰۲، کوین فال شروع به تطبیق برخی از ایدههای طراحی IPN با شبکههای زمینی کرد و اصطلاح شبکههای متحمل تاخیر و مخفف DTN را ابداع کرد. مقاله ای که در کنفرانس SIGCOMM در سال ۲۰۰۳ منتشر شد، انگیزه DTN ها را نشان می دهد.

در اواسط دهه ۲۰۰۰ علاقه به DTN ها افزایش یافت، که موجب افزایش کنفرانس های دانشگاهی در مورد شبکه های مقاوم در برابر تاخیر و اختلال، و علاقه فزاینده به ترکیب کار از شبکه های حسگر و MANET با کار روی DTN شد. این زمینه بهینه سازی های زیادی را روی الگوریتم های شبکه کلاسیک ad hoc و با تحمل تاخیر مشاهده کرد و شروع به بررسی عواملی مانند امنیت، قابلیت اطمینان، تایید پذیری و سایر زمینه های تحقیقاتی کرد که در شبکه های کامپیوتری سنتی به خوبی درک شده اند.

مسیریابی

توانایی انتقال، یا مسیریابی داده ها از یک منبع به یک مقصد، یک توانایی اساسی است که همه شبکه های ارتباطی باید داشته باشند. شبکههای مقاوم به تأخیر و اختلال (DTN) با فقدان اتصال مشخص میشوند که منجر به عدم وجود مسیرهای سرتاسر آنی میشود. در این محیطهای چالش برانگیز، پروتکلهای مسیریابی ad hoc محبوب مانند AODV و DSR در ایجاد مسیرها شکست میخورند. این به دلیل تلاش این پروتکل ها برای ایجاد یک مسیر کامل است و سپس پس از ایجاد مسیر، داده های واقعی را ارسال می کنند. با این حال، زمانی که ایجاد مسیرهای انتها به انتها فوری دشوار یا غیرممکن است، پروتکل های مسیریابی باید به رویکرد «ذخیره و ارسال» بروند، جایی که داده ها به صورت تدریجی در سراسر شبکه جابجا و ذخیره می شوند به این امید که در نهایت به مقصد برسد. یک تکنیک رایج که برای به حداکثر رساندن احتمال موفقیت یک پیام استفاده میشود، تکرار کپیهای زیادی از پیام است به این امید که فرد موفق شود به مقصد برسد. این تنها در شبکههایی با مقادیر زیادی از ذخیرهسازی محلی و پهنای باند میانگره نسبت به ترافیک مورد انتظار امکانپذیر است. در بسیاری از فضاهای مشکل رایج، این ناکارآمدی با افزایش راندمان و کوتاه شدن زمان تحویل که با حداکثر استفاده از فرصتهای ارسال برنامهریزی نشده موجود امکانپذیر شده است، جبران میشود. در موارد دیگر، جایی که فرصتهای ذخیرهسازی موجود و توان عملیاتی میانگره به شدت محدود میشوند، الگوریتم متفاوتتری مورد نیاز است.

مسائل امنیتی

پرداختن به مسائل امنیتی تمرکز اصلی پروتکل بسته بوده است. حملات احتمالی به شکل گره هایی هستند که به صورت «سیاه چاله» یا «سیلاب» رفتار می کنند.

نگرانی های امنیتی برای این شبکه هار بسته به محیط و برنامه متفاوت است، اگرچه احراز هویت و حفظ حریم خصوصی اغلب بسیار مهم هستند. ایجاد این ضمانتهای امنیتی در شبکهای بدون مسیرهای پیوسته دو طرفه بین دستگاهها دشوار است، زیرا شبکه مانع از پروتکلهای رمزنگاری پیچیده میشود، مانع تبادل کلید میشود و هر دستگاه باید سایر دستگاههای قابل مشاهده متناوب را شناسایی کند. راهحلها معمولاً از شبکه ad hoc تلفن همراه و تحقیقات امنیتی توزیع شده، مانند استفاده از مقامات گواهی توزیع شده و طرحهای PKI، اصلاح شدهاند. راهحلهای اصلی جامعه پژوهشی متحمل تاخیر عبارتند از:

۱. استفاده از رمزگذاری مبتنی بر هویت، که به گرهها اجازه میدهد اطلاعات رمزگذاری شده با شناسه عمومی خود را دریافت کنند.

۲. استفاده از جداول غیرقابل دستکاری با یک پروتکل شایعهپردازی.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402