آسیب پذیری امنیتی FREAK

توسط Fateme Zahra

آسیب پذیری FREAK یک ضعف امنیتی مهم SSL/TLS است که ریشه در دهه ۱۹۹۰ دارد.

در آن زمان، دولت ایالات متحده از نرمافزارهایی که قرار بود در خارج از کشور استفاده شود، نیاز به استفاده از مجموعههای رمزی حاوی کمتر از ۵۱۲ بیت داشت. آنها را «مجموعه رمز صادراتی» می نامیدند. این اقدام با هدف تنظیم استفاده از پروتکل های رمزنگاری قوی برای نرم افزارهای صادراتی انجام شد، بنابراین باید از رمزگذاری ضعیف تری استفاده می کرد.

این قوانین در سال ۲۰۰۰ با به روز رسانی قوانین صادرات ایالات متحده تغییر کردند. با این حال، رمزنگاری «درجه صادرات» در دهه ۱۹۹۰ در بسیاری از راه حل های نرم افزاری باقی ماند. در حالی که حفاظت از چنین کلیدهایی که در دهه ۱۹۹۰ ارائه شد، قوی بود، می توان آنها را در چند ساعت و با حداقل سرمایه گذاری مالی شکست. این باعث می شود میلیون ها کاربر در برابر یک سناریوی حمله کلاسیک - حمله Man-in-the-Middle - آسیب پذیر شوند.

آسیبپذیریهای FREAK چگونه کار میکنند؟

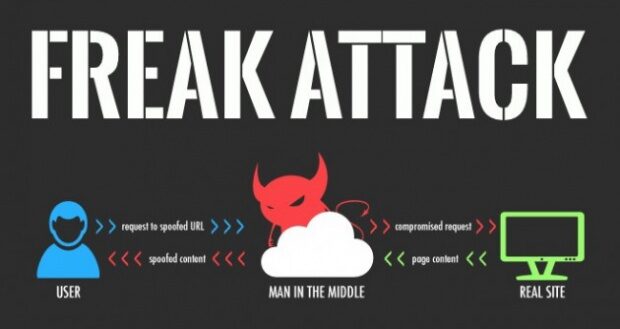

در اصل، آسیبپذیری FREAK به هکرها اجازه میدهد تا با رهگیری اتصالات HTTPS بین مشتریان و سرورهای آسیبپذیر، به کلید خصوصی یک وبسایت دسترسی پیدا کنند. این به نوبه خود به این معنی است که آنها می توانند کوکی های ورود، رمز عبور، اطلاعات کارت اعتباری و سایر داده های آسیب پذیر را از اتصالات HTTPS رمزگشایی کنند.

دلیل ضعف این است که مشتری مجبور به استفاده از یک کلید «صادرات درجه» یا کلید صادراتی ۵۱۲ بیتی RSA است - که ردیابی و شکستن آن بسیار سادهتر از استانداردهای رمزگذاری امروزی است و عملاً اتصالات امن را به خطر میاندازد.

این دقیقا چگونه کار میکند؟ مهاجم میتواند بهجای مجموعههای رمز RSA استاندارد از طریق پیام Hello مشتری درخواست «صادرات RSA» کند. سپس سرور با یک کلید رمز صادراتی ۵۱۲ بیتی به جای کلیدهای با امنیت بالا امروزی پاسخ می دهد. پاسخ با کلید بلند مدت آن امضا می شود.

مشتری وبسایت کلید ضعیف «صادرات درجه» را دریافت میکند، و به مهاجم Man-in-the-Middle این امکان را میدهد تا کلید رمزگشایی RSA را دریافت کند و از «محرمانه پیش از اصلی» برای دسترسی به راز اصلی TLS استفاده کند. که برای رمزگذاری متقارن پیام ها در اتصال به کار می رود. پس از آن، مهاجم میتواند کدهای مخرب را به فایل متنی ساده تزریق کند - اصل خطرات تزریق دستور.

رفع این آسیبپذیری در وبسرور:

چنانچه وبسرور آسیبپذیر باشد باید در اولین زمان ممکن کتابخانههای TLS را بهروز رسانی کرد. برای این منظور میتوان از دستور زیر استفاده نمود.

yum -y update openssl

توصیه میشود پس از بهروز رسانی، سرور را Reboot (بارگذاری مجدد) نمایید، چنانچه بارگذاری مجدد سرور مقدور نیست حتما سرویس Apache را جهت اعمال تغییرات بارگذاری مجدد نمایید.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402