پروتکل DNSSEC

توسط Fateme Zahra

شرح مختصری از نحوه کار DNS

برای درک برنامه های افزودنی امنیتی سیستم نام دامنه (DNSSEC)، به داشتن درک اولیه از سیستم نام دامنه (DNS) کمک می کند.

عملکرد صحیح اینترنت به شدت به DNS وابسته است. هر صفحه وب بازدید شده، هر ایمیل ارسال شده، هر تصویر بازیابی شده از یک رسانه اجتماعی: همه آن تعاملات از DNS برای ترجمه نام های دامنه انسان پسند (مانند icann.org) به آدرس های IP (مانند ۱۹۲.۰.۴۳.۷ و ۲۰۰۱) استفاده می کنند: ۵۰۰:۸۸:۲۰۰::۷) مورد نیاز سرورها، روترها و سایر دستگاه های شبکه برای هدایت ترافیک در سراسر اینترنت به مقصد مناسب است.

استفاده از اینترنت در هر دستگاهی با DNS شروع می شود. به عنوان مثال، زمانی را در نظر بگیرید که کاربر نام یک وب سایت را در مرورگر گوشی خود وارد می کند. مرورگر از حل کننده خرد، که بخشی از سیستم عامل دستگاه است، برای شروع فرآیند ترجمه نام دامنه وب سایت به آدرس پروتکل اینترنت (IP) استفاده می کند. حلکننده خرد یک سرویس گیرنده DNS بسیار ساده است که درخواست برنامه برای دادههای DNS را به یک کلاینت DNS پیچیدهتر به نام حلکننده بازگشتی رله میکند. بسیاری از اپراتورهای شبکه، حلکنندههای بازگشتی را برای رسیدگی به درخواستهای DNS، یا پرسوجوهایی که توسط دستگاههای موجود در شبکهشان ارسال میشود، اجرا میکنند. (اپراتورها و سازمانهای کوچکتر گاهی اوقات از حلکنندههای بازگشتی در شبکههای دیگر، از جمله حلکنندههای بازگشتی که به عنوان یک سرویس برای عموم استفاده میشوند، مانند Google Public DNS، OpenDNS، و Quad9 استفاده میکنند.)

حلکننده بازگشتی پاسخ پرسشهای DNS ارسال شده توسط خرد را ردیابی یا حل میکند. این فرآیند حل به حلکننده بازگشتی نیاز دارد تا پرسوجوهای DNS خود را، معمولاً به چندین سرور نام معتبر مختلف ارسال کند. داده های DNS برای هر نام دامنه در یک سرور نام معتبر در جایی در اینترنت ذخیره می شود. داده های DNS برای یک دامنه، منطقه نامیده می شود. برخی از سازمان ها برای انتشار مناطق خود از سرورهای نام خود استفاده می کنند، اما معمولاً سازمان ها این عملکرد را به اشخاص ثالث برون سپاری می کنند. انواع مختلفی از سازمانها وجود دارند که مناطق DNS را از طرف دیگران میزبانی میکنند، از جمله ثبتکنندهها، رجیستریها، شرکتهای میزبانی وب، ارائهدهندگان سرور شبکه، فقط به نام چند.

DNS به خودی خود امن نیست

DNS در دهه ۱۹۸۰ طراحی شد، زمانی که اینترنت بسیار کوچکتر بود و امنیت در طراحی آن ملاحظات اولیه نبود. در نتیجه، هنگامی که یک حلکننده بازگشتی یک پرس و جو را به یک سرور نام معتبر ارسال میکند، حلکننده راهی برای تأیید صحت پاسخ ندارد. حلکننده فقط میتواند بررسی کند که به نظر میرسد یک پاسخ از همان آدرس IP است که حلکننده درخواست اصلی را ارسال کرده است. اما تکیه بر آدرس IP منبع یک پاسخ، مکانیزم احراز هویت قوی نیست، زیرا آدرس IP منبع یک بسته پاسخ DNS را می توان به راحتی جعل یا جعل کرد. همانطور که DNS در ابتدا طراحی شده بود، یک حل کننده نمی تواند به راحتی پاسخ جعلی به یکی از پرس و جوهای خود را تشخیص دهد. یک مهاجم به راحتی می تواند به عنوان سرور معتبری که یک حل کننده در ابتدا با جعل پاسخی که به نظر می رسد از آن سرور معتبر آمده است، پرس و جو کند. به عبارت دیگر یک مهاجم می تواند بدون اینکه کاربر متوجه شود کاربر را به یک سایت بالقوه مخرب هدایت کند.

حلکنندههای بازگشتی، دادههای DNS را که از سرورهای نام معتبر دریافت میکنند، ذخیره میکنند تا فرآیند تفکیک را تسریع کنند. اگر حلکنندهی خرد، دادههای DNS را که حلکننده بازگشتی در حافظه پنهان خود دارد، بخواهد، حلکننده بازگشتی میتواند فوراً بدون تأخیر معرفیشده با پرسوجوی اول از یک یا چند سرور معتبر، پاسخ دهد. این اتکا به کش یک جنبه منفی دارد، با این حال: اگر یک مهاجم یک پاسخ DNS جعلی را ارسال کند که توسط یک حلکننده بازگشتی پذیرفته شده است، مهاجم حافظه پنهان حلکننده بازگشتی را مسموم کرده است. سپس حلکننده به بازگرداندن دادههای جعلی DNS به سایر دستگاههایی که برای آن درخواست میکنند، ادامه میدهد.

به عنوان مثالی از تهدید ناشی از حمله مسمومیت حافظه پنهان، در نظر بگیرید که وقتی کاربر از وب سایت بانک خود بازدید می کند چه اتفاقی می افتد. دستگاه کاربر سرور نام بازگشتی پیکربندی شده خود را برای آدرس IP وب سایت بانک جستجو می کند. اما یک مهاجم میتوانست حلکننده را با یک آدرس IP که نه به سایت قانونی، بلکه به وبسایتی که توسط مهاجم ایجاد شده است، مسموم کند. این وبسایت جعلی جعل هویت وبسایت بانک است و ظاهری مشابه دارد. کاربر ناآگاه طبق معمول نام و رمز عبور خود را وارد می کرد. متأسفانه، کاربر به طور ناخواسته اعتبار بانکی خود را در اختیار مهاجم قرار داده است، که سپس می تواند به عنوان آن کاربر در وب سایت قانونی بانک برای انتقال وجه یا انجام سایر اقدامات غیرمجاز وارد سیستم شود.

مزایای DNSSEC

هدف DNSSEC تقویت اعتماد به اینترنت با کمک به محافظت از کاربران در برابر هدایت مجدد به وب سایت های جعلی و آدرس های ناخواسته است. به این ترتیب، میتوان از فعالیتهای مخربی مانند مسمومیت حافظه پنهان، داروسازی و حملات انسان در میانه جلوگیری کرد.

DNSSEC وضوح آدرسهای IP را با امضای رمزنگاری تأیید میکند تا مطمئن شود که پاسخهای ارائهشده توسط سرور DNS معتبر و معتبر هستند. در صورتی که DNSSEC به درستی برای نام دامنه شما فعال شده باشد، بازدیدکنندگان می توانند مطمئن شوند که به وب سایت واقعی مربوط به یک نام دامنه خاص متصل می شوند.

چگونه DNSSEC کار می کند

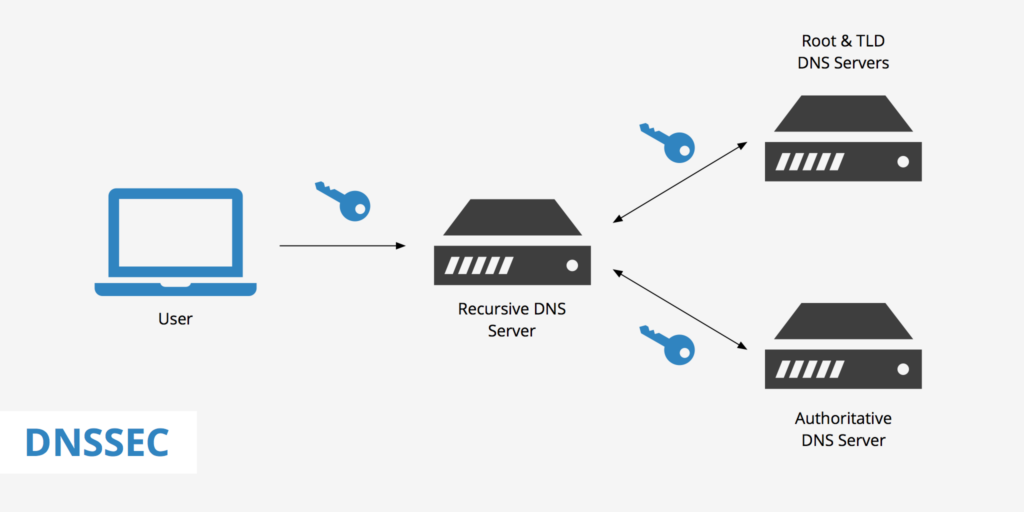

هدف اولیه DNSSEC محافظت از مشتریان اینترنتی در برابر داده های DNS تقلبی با تأیید امضای دیجیتالی تعبیه شده در داده ها بود.

هنگامی که یک بازدید کننده نام دامنه را در مرورگر وارد می کند، حل کننده امضای دیجیتال را تأیید می کند.

اگر امضاهای دیجیتال موجود در داده ها با امضاهای ذخیره شده در سرورهای DNS اصلی مطابقت داشته باشند، داده ها مجاز به دسترسی به رایانه مشتری درخواست کننده هستند.

امضای دیجیتال DNSSEC تضمین می کند که شما با سایت یا مکان اینترنتی که قصد بازدید از آن را داشتید در ارتباط هستید.

DNSSEC از سیستمی از کلیدهای عمومی و امضاهای دیجیتال برای تأیید داده ها استفاده می کند. به سادگی رکوردهای جدید را در کنار رکوردهای موجود به DNS اضافه می کند. این انواع رکوردهای جدید مانند RRSIG و DNSKEY را می توان به همان روشی که رکوردهای رایج مانند A، CNAME و MX بازیابی کرد.

این رکوردهای جدید برای "امضای" دیجیتالی یک دامنه، با استفاده از روشی به نام رمزنگاری کلید عمومی استفاده می شود.

یک سرور نام امضا شده دارای یک کلید عمومی و خصوصی برای هر منطقه است. هنگامی که شخصی درخواستی ارائه می دهد، اطلاعات امضا شده با کلید خصوصی خود را ارسال می کند. سپس گیرنده آن را با کلید عمومی باز می کند. اگر شخص ثالثی سعی کند اطلاعات غیرقابل اعتماد ارسال کند، قفل آن به درستی با کلید عمومی باز نمی شود، بنابراین گیرنده متوجه می شود که اطلاعات جعلی است.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402