روش های هک کردن شبکه های کامپیوتری

توسط Fateme Zahra

هک کردن شبکه های کامپیوتری، مشکلی است که باید با روش های مناسب برای مقابله با آن اقدام نمود. روش های زیادی برای هک کردن شبکه وجود دارند. هکرها روش های گوناگونی برای نفوذ به شبکه ها دارند. هدف آنها از نفوذ به شبکه ها متفاوت بوده و گاهی با هدف شخصی و گاهی به صورت سفارشی این کار را انجام می دهند. هکرها این توانایی را دارند که در سریعترین زمان ممکن داده ها و اطلاعات شبکه را به سرقت ببرند.

البته اقدامات زیادی در ارائه خدمات شبکه برای سازمان ها ، صورت می گیرد تا راه های نفوذ به شبکه بسته شود. به هر میزانی که راهکارهای امنیتی شبکه ها قوی تر باشند ، راه نفوذ به آنها سخت تر است. پس شبکه ها باید به فکر بهترین راهکارهای امنیتی برای محافظت از داده ها و اطلاعات خود باشند. بهترین راهکارهای امنیتی باید با توجه به شناخت درست روش های هک کردن شبکههای کامپیوتری ارائه گردند.

اختلال در سرویس (DoS)

حمله Denial of Service یا DoS یکی از خطرناکترین روشهای هک و نفوذ می باشد. در این حمله عامل نفوذی بسته هایی با حجم بالا را مدام به سمت سیستم قربانی میفرستد. قربانی در تمام این مدت مشغول پردازش داده های بیهوده خواهد بود. در نهایت این بار اضافی باعث از کار افتادن سیستم قربانی میشود. حمله Dos بر دو نوع است:

محلی (Local): مثل سرویسدهنده وب

گسترده: به چند کامپیوتر که هرکدام سرویس خاصی را ارائه میدهند حمله میشود.

اختلال در سرویس توزیع شده (DDos)

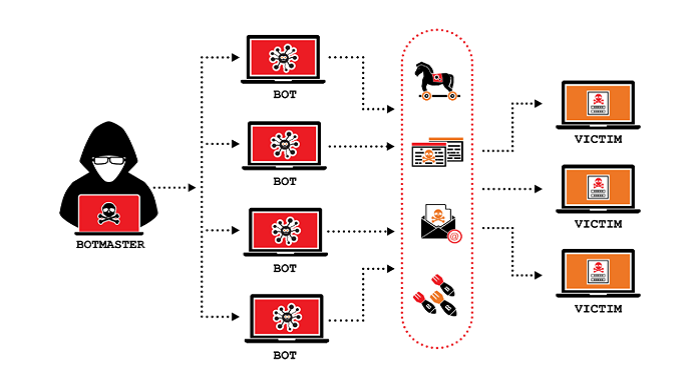

در این نوع حملات در یک بازه ی زمانی مشخص ، توسط رایانه های گوناگون که ممکن است هک شده باشند ، به صورت پیوسته به یک سرور خاص تقاضای دریافت اطلاعات می شود. در این حملات فرد هکر به پخش کردن نرم افزاری مشخص به نام Zombite کرده و آن را روی سیستم های گوناگون نصب می کند.

هکر تعدادی سیستم را تحت کنترل خود می گیرد و توسط آنها بسته هایی را به هدف ( قربانی ) ارسال می کند. سیستم هدف به تدریج دچار اختلال می گردد.

مردی در میان ( Man in the Middle )

هکر با استفاده از ARP Poisoning ، تبادل داده ها میان سرور و کلاینت را شنود کرده و از آنها سوء استفاده می کند. فرض کنید که هکر قصد دارد ترافیک میان سیستم هایی با آدرس۱۹۲.۱۶۸.۰.۳ و ۱۹۲.۱۶۸.۱.۰ را شنود کند. هکر در چندین مرحله حملات مردی در میان را ترتیب می دهد.

ابتدا سرور در شبکه یک پیغام تقاضای ARP را میان تمامی کاربران به اشتراک می گذارد.

سپس هکر به ازای تقاضای ARP سرور یک جواب ARP به سرور ارسال می کند و بیان می کند که من ۱۹۲.۱۶۸.۰.۳ هستم . یعنی یک سرور ساختگی در جدول سرور درست می کند و خودش را ۱۹۲.۱۶۸.۰.۳ معرفی می کند. سرور جدول خود را بر اساس داده هایی که هکر برایش ارسال نموده ، آپدیت می کند.

در ادامه این روش از هک کردن شبکههای کامپیوتری ، هکر یک تقاضای دیگر به سیستم شما فرستاده و خود را سرور معرفی می کند. شما هم بسته هایی که باید به سرور ارسال کنید را به صورت اشتباهی به آن می فرستید.

در نهایت هکر جداول MAC قربانی را تغییر می دهد. یک برنامه خاصی را اجرا و همه ی ترافیک های دریافتی از رایانه شما را به سرور ارسال می کند.

مصرف منابع (Resource consumption attacks)

محدویت در منابع کامپیوتری نظیر پهنای باند، CPU، RAM و حافظه یکی از محدودیت های طبیعی شبکه های کامپیوتری است. در این روش مهاجم با اشغال این منابع باعث کم شدن کارایی شبکه و درنهایت اختلال در شبکه میشود. این حملات اکثرا از بیرون شبکه محلی و به شکل حرکت سیل آسای بسته ها (Flooding) به سمت سیستم قربانی صورت می گیرند.

سر ریز بافر و اختلال در نرم افزار

یکی دیگر از روش های هک کردن شبکههای کامپیوتری ، سر ریز بافر و اختلال در نرم افزار می باشد. اختلال در برنامه نویسی نرم افزارها و برنامه های گوناگون این دسترسی را برای هکرها ایجاد می کند که با نوشتن داده های بی ربط در بافر نرم افزار ، بافر سر ریز نموده و نرم افزارها و برنامه ها خراب شوند. بدین ترتیب نرم افزارها و برنامه های موردنیاز و حیاتی سازمان ها دچار اشکال می شوند و در عملکرد شبکه اختلال ایجاد می کنند.

پست های توصیه شده

کلان داده

14 مهر, 1402

تحول دیجیتال

14 مهر, 1402

تجزیه و تحلیل داده ها

14 مهر, 1402